Tin Tức Công Nghệ

“Downfall Của Intel Và Inception Của AMD” Là Những Lỗ Hổng Bảo Mật CPU Mới Nhất Ảnh Hưởng Đến Hàng Ngàn Máy Tính

Có thông tin cho biết các nền tảng CPU của Intel và AMD đang phải đối mặt với những lỗ hổng mới vừa xuất hiện, được mã hóa với tên gọi “Downfall” và “Inception,” ảnh hưởng đến tính bảo mật và hiệu suất của nhiều máy tính cá nhân. Chúng tôi sẽ đi vào từng lỗ hổng của từng nền tảng riêng lẻ để mang đến cho độc giả một cái nhìn tổng quan về tình hình vấn đề.

``Downfall Của Intel Và Inception Của AMD`` Là Những Lỗ Hổng Bảo Mật CPU Mới Nhất

“DOWNFALL Của Intel: Lỗ Hổng Ảnh Hưởng Đến Tính Toán Cao Cấp Quy Mô Lớn

Hôm nay đã tiết lộ rằng Intel đã phát hiện ra một lỗ hổng bảo mật mới mang tên gọi “Downfall”, còn được gọi là GDS (Gather Data Sampling). Mặc dù cái tên nghe có vẻ đáng lo ngại, nhưng may mắn thay, sự tiếp xúc này không có tác động nghiêm trọng và bị hạn chế trong các khối công việc cụ thể. Lỗ hổng GDS vừa mới được phát hiện ảnh hưởng cụ thể đến các bộ xử lý có các bộ lệnh AVX2 và AVX-512. Intel cho biết GDS không ảnh hưởng đến các thế hệ CPU mới nhất; các dòng Tiger Lake/ Ice Lake gặp sự gián đoạn. Trước khi đi vào vấn đề chính, cần hiểu về các bộ lệnh AVX2 và AVX-512. Những bộ lệnh này là một phần của kiến trúc x86 của Intel và nâng cao khả năng SIMD (Single Instruction, Multiple Data) của bộ xử lý. Chúng đặc biệt hữu ích trong các khối công việc liên quan đến tính toán nặng, chẳng hạn như mô phỏng và phát triển. Do đó, điều này chứng minh rằng lỗ hổng “Downfall” ảnh hưởng đến các ứng dụng cụ thể.”

Quay trở lại chủ đề, từ “Downfall” đã được nhà nghiên cứu của Google, Daniel Moghimi, đặt ra. Nó được sử dụng để gắn nhãn cho lỗ hổng tiết lộ bộ đăng ký phần cứng cho phần mềm; nói một cách đơn giản, nó rò rỉ nội dung bên trong, tiềm năng dẫn đến việc đánh cắp dữ liệu.

Trước khi bạn bắt đầu lo lắng, Intel đã thừa nhận vấn đề này và phát hành một microcode. Tuy nhiên, công ty cũng đã tuyên bố rằng “microcode” sẽ ảnh hưởng đến khối công việc, đặc biệt là HPC, nơi Intel đã tiết lộ với các đối tác của mình rằng có thể xảy ra giảm hiệu suất lên đến 50%. Intel cũng đã đề xuất rằng khách hàng “tắt” microcode nếu lỗ hổng ảnh hưởng đến hệ thống của họ. Dưới đây là tuyên bố của công ty về việc tiết lộ “Downfall.”

“The security researcher, working within the controlled conditions of a research environment, demonstrated the GDS issue which relies on software using Gather instructions. While this attack would be very complex to pull off outside of such controlled conditions, affected platforms have an available mitigation via a microcode update. Recent Intel processors, including Alder Lake, Raptor Lake, and Sapphire Rapids, are not affected.

Many customers, after reviewing Intel’s risk assessment guidance, may determine to turn off the mitigation via switches made available through Windows and Linux operating systems as well as VMMs. In public cloud environments, customers should check with their provider on the feasibility of these switches

-Intel”

Tạm dịch: “Nhà nghiên cứu bảo mật, làm việc trong điều kiện kiểm soát của môi trường nghiên cứu, đã thể hiện vấn đề GDS dựa trên phần mềm sử dụng các lệnh Gather. Mặc dù việc tấn công này sẽ rất phức tạp ngoài các điều kiện kiểm soát như vậy, các nền tảng bị ảnh hưởng có một biện pháp giảm thiểu có sẵn thông qua cập nhật microcode. Các bộ xử lý Intel gần đây, bao gồm Alder Lake, Raptor Lake và Sapphire Rapids không bị ảnh hưởng.

Nhiều khách hàng sau khi xem xét hướng dẫn đánh giá rủi ro của Intel, có thể quyết định tắt biện pháp giảm thiểu thông qua các công tắc được cung cấp thông qua hệ điều hành Windows và Linux cũng như VMMs. Trong môi trường đám mây công cộng, khách hàng nên kiểm tra với nhà cung cấp của họ về tính khả thi của các công tắc này.”

Tuyên bố trên làm nổi bật rằng lỗ hổng ảnh hưởng đến các CPU thế hệ trước, trong khi các bộ xử lý gần đây không bị ảnh hưởng. Như được nêu bởi Phoronix, Intel đã phát hành một “microcode CPU 20230808“, chứa các bản sửa lỗi cho các CPU Xeon Scalable thế hệ 3 và một số CPU Raptor Lake. Do đó, điều này cho thấy lỗ hổng đã ảnh hưởng đến các bộ xử lý thế hệ hiện tại với mức độ ít nghiêm trọng hơn. Hiện tại, Michael Larabel từ Phoronix đang thực hiện các thử nghiệm đánh giá để tiết lộ mức độ ảnh hưởng.

Tóm lại, nếu bạn là người tiêu dùng bình thường không tham gia vào các công việc nặng nề, bạn không cần lo lắng. Tuy nhiên, bạn nên theo dõi vấn đề này đối với các tập đoàn và khách hàng dựa trên HPC và các ứng dụng tương tự vì nó có thể ảnh hưởng đến dữ liệu của bạn. Microcode cho lỗ hổng GDS sẽ có những sự đánh đổi về hiệu suất ban đầu, nhưng nó sẽ ngăn chặn một sự cố nghiêm trọng hơn, trong trường hợp này là ăn cắp dữ liệu. Bạn có thể tìm danh sách đầy đủ các chip bị ảnh hưởng tại đây.

Lỗ Hổng AMD Inception Ảnh Hưởng Đến Tất Cả Các Bộ Xử Lý Zen

Chuyển sang phía của AMD, họ cũng đã gặp phải lỗ hổng “Inception”. Khá kỳ lạ cho ngành công nghiệp, phải không? Điều này được phát hiện bởi một nhóm chuyên gia tại ETH Zurich, có thể dẫn đến rò rỉ dữ liệu.

“Inception” là một lỗ hổng liên quan đến việc đánh lạc hướng bộ xử lý bằng cách tạo ra một hướng dẫn dẫn dắt CPU vào một chức năng lặp lại, cuối cùng dẫn đến rò rỉ dữ liệu. Mặc dù tốc độ rất thấp chỉ là một vài byte mỗi giây, điều này vẫn có thể là một nguy cơ tiềm ẩn đối với các tổ chức bảo mật vì “dữ liệu nhạy cảm” thường được lưu trữ trong không gian nhỏ. Trong trường hợp của AMD, vấn đề này lan rộng đến tất cả các bộ xử lý hiện có, điều này rất đáng lo ngại. Dưới đây là những gì AMD đã nói:

“AMD has received an external report titled ‘INCEPTION,’ describing a new speculative side channel attack. AMD believes ‘Inception’ is only potentially exploitable locally, such as via downloaded malware, and recommends customers employ security best practices, including running up-to-date software and malware detection tools. AMD is not aware of any exploit of ‘Inception’ outside the research environment, at this time.

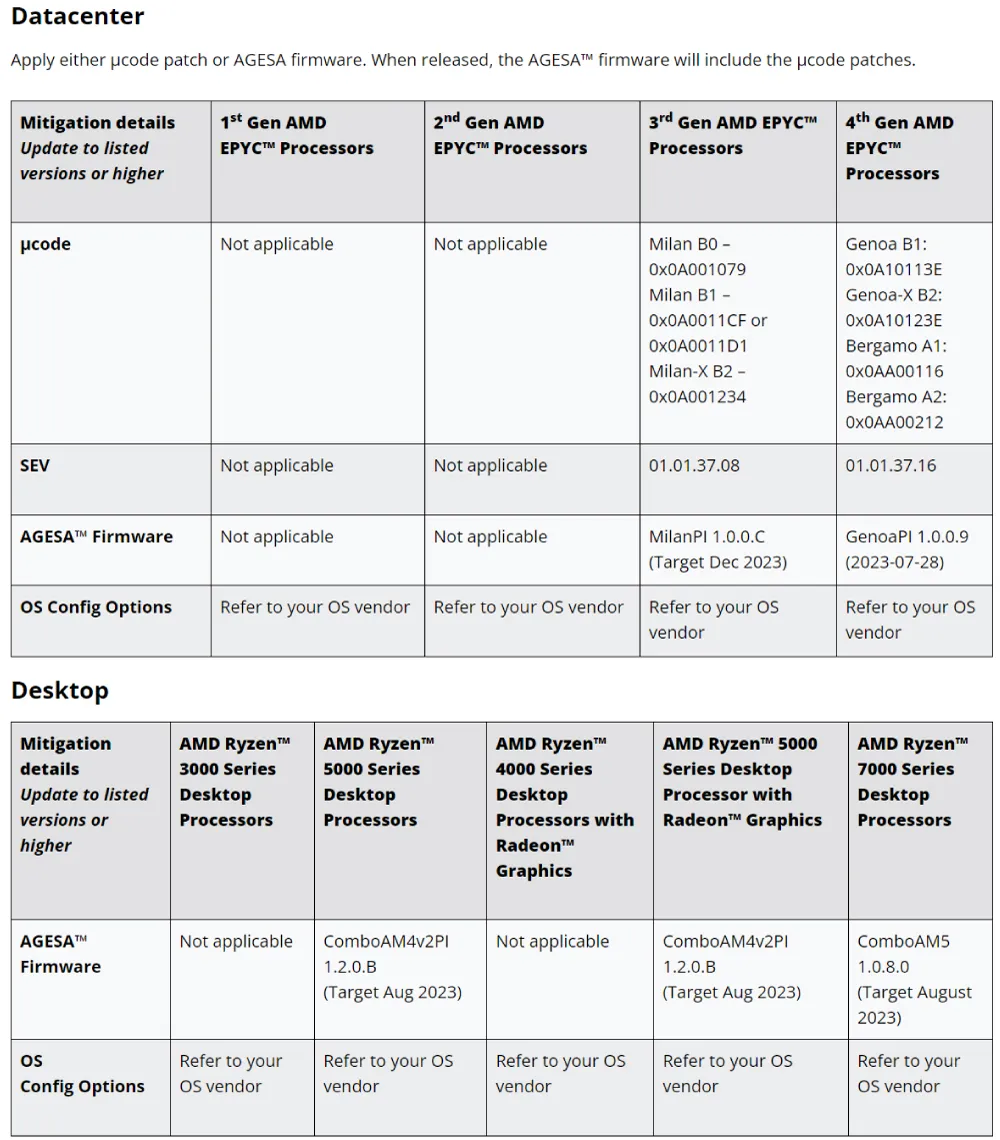

AMD recommends customers apply a µcode patch or BIOS update as applicable for products based on “Zen 3” and “Zen 4” CPU architectures. No µcode patch or BIOS update is necessary for products based on “Zen” or “Zen 2” CPU architectures because these architectures are already designed to flush branch type predictions from the branch predictor.

AMD plans to release updated AGESA versions to Original Equipment Manufacturers (OEMs), Original Design Manufacturers (ODMs) and motherboard manufacturers listed in the AMD security bulletin. Please refer to your OEM, ODM or motherboard manufacturer for a BIOS update specific to your product.

-AMD via ServeTheHome“

Tạm Dịch: ”

AMD đã nhận được một báo cáo từ bên ngoài mang tựa đề ‘INCEPTION’, mô tả về một cuộc tấn công kênh phía bên nhưng có tính chất ảo tưởng mới. AMD tin rằng ‘Inception’ chỉ có khả năng bị khai thác cục bộ, chẳng hạn như thông qua phần mềm độc hại tải về, và đề nghị khách hàng thực hiện các biện pháp bảo mật tốt nhất, bao gồm việc chạy phần mềm cập nhật và các công cụ phát hiện phần mềm độc hại. AMD hiện tại không có thông tin về bất kỳ cuộc tấn công ‘Inception’ nào bên ngoài môi trường nghiên cứu.

AMD khuyến nghị khách hàng áp dụng bản vá µcode hoặc cập nhật BIOS nếu có liên quan đến các sản phẩm dựa trên kiến trúc CPU “Zen 3” và “Zen 4”. Không cần áp dụng bản vá µcode hoặc cập nhật BIOS đối với các sản phẩm dựa trên kiến trúc “Zen” hoặc “Zen 2″ vì những kiến trúc này đã được thiết kế để làm sạch các dự đoán nhánh từ trình dự đoán nhánh.

AMD dự định phát hành các phiên bản AGESA đã cập nhật cho các Nhà sản xuất Thiết bị Gốc (OEM), Nhà sản xuất Thiết kế Gốc (ODM) và nhà sản xuất bo mạch chính được liệt kê trong thông báo bảo mật của AMD. Vui lòng tham khảo nhà sản xuất OEM, ODM hoặc bo mạch chính của bạn để có thông tin về cập nhật BIOS cụ thể cho sản phẩm của bạn.”

Trong trường hợp của AMD, mọi thứ không trông lạc hơn. Sự cố “Inception” đang đe dọa một lượng lớn người tiêu dùng, và hãng không áp dụng chính sách “điều tiết” như Intel, dẫn đến việc sửa chữa kéo dài. Chúng tôi hy vọng rằng hãng sẽ phát hành một bản vá trong thời gian sớm nhất có thể, và AMD khuyến nghị cập nhật BIOS hoặc sử dụng một “bản vá µcode,” mà cơ bản được phân loại như một biện pháp tạm thời. AMD nhấn mạnh các dòng CPU bị ảnh hưởng bởi lỗ hổng Inception trên trang chủ ở đây.

Bài viết đã trở nên khá dài, nhưng những lỗ hổng mới xuất hiện thực sự đã làm cho chúng ta ngạc nhiên. Hiện tại, vấn đề này đối với các doanh nghiệp và những người có dữ liệu nhạy cảm có quy mô lớn hơn, và như đã đề cập trước đó, một người dùng bình thường không nên lo lắng (ít nhất là trong tương lai gần). Chúng tôi sẽ cập nhật bài viết ngay khi có sự phát triển mới.